信息來源:比特網(wǎng)

最近這兩天����,號稱“最安全”的通訊應(yīng)用Telegram接連爆出漏洞����,又是剪貼板信息泄露����,又是1500萬伊朗用戶手機(jī)號曝光,究竟這兩個漏洞有多危險呢?

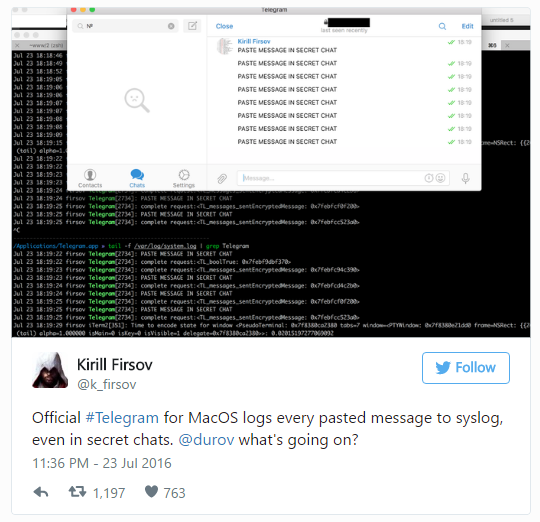

漏洞1:粘貼信息泄露

研究員Kirill Firsov發(fā)現(xiàn)了這個漏洞:在OS X版本的Telegram中����,復(fù)制粘貼到Telegram上的文本會被記錄到/var/log/system.log(syslog)中。這樣某些私密的聊天記錄就被保存了下來����。

Mac系統(tǒng)一般會保存7天的日志,不過攻擊者得要有物理接觸才能訪問到日志����。不過在企業(yè)環(huán)境系統(tǒng)下����,日志信息會發(fā)送到專門的日志服務(wù)器����,這樣就可能會帶來更大的安全隱患����。

對此,Telegram創(chuàng)始人Pavel Durov解釋稱����,讀取日志的難度很大,而且實際上相比普通的剪切板復(fù)制粘貼安全得多����,因為任何應(yīng)用都可以讀取你的剪切板。

不過Pavel Durov說����,Telegram還是在漏洞公開后馬上修復(fù)了,所以現(xiàn)在用戶們用的軟件應(yīng)該都沒什么問題了����。

漏洞2:1500萬伊朗用戶手機(jī)號泄露

就在粘貼信息泄露爆出的第二天,又有伊朗黑客聲稱����,他們攻陷了數(shù)十個Telegram賬號����,然后泄露了1500萬伊朗用戶手機(jī)號����。

Telegram在全球有一億用戶,而在伊朗的Telegram用戶大約有2000萬����,這主要是因為Telegram提供了端對端的加密,能夠保障用戶密鑰只有用戶擁有����,即便是Telegram公司也無法訪問到消息數(shù)據(jù)。而在伊朗這樣的國家����,大量的異見人士、新聞記者����、甚至普通群眾對通訊安全十分重視,因此它吸引了大量用戶����。

1500萬用戶手機(jī)號泄露,看起來已經(jīng)把75%的伊朗用戶手機(jī)號泄露完了����,那這個漏洞嚴(yán)不嚴(yán)重呢?

Telegram的博客對此作出了解釋:

有人檢查了那些手機(jī)號碼有沒有在Telegram進(jìn)行注冊,然后確認(rèn)了這1500萬個手機(jī)號����。結(jié)果黑客只是獲得了那些公開數(shù)據(jù),并沒有進(jìn)入過那些賬號����。

Telegram還說,黑客使用API對手機(jī)有沒有注冊Telegram進(jìn)行了測試����,而公司今年會引入一種對API查詢的限制,可以阻止這種大量檢測����。

“不過,Telegram是基于手機(jī)通訊錄的����,任何人還是能夠查到某個手機(jī)號有沒有注冊賬號”����,Telegram補(bǔ)充說����,”各大基于通訊錄的聊天軟件也都是這樣做的(WhatsApp, Messenger等)?���!?/span>

黑客在報告中所提的另一點是:登錄過程中的驗證短信可能被他人獲取,他們就是使用SS7獲取驗證短信從而登錄了那幾十個賬號����。由于伊朗的手機(jī)通訊供應(yīng)商都掌握在政府手中,黑客擔(dān)心伊朗政府可能會利用這一點����,截取異見人士的驗證短信,進(jìn)而登錄他們的賬號����。

Telegram在博客中表示,截獲驗證短信其實已經(jīng)很難說是新威脅了����,公司一直在警告某些國家的用戶小心短信被截取����。建議用戶們開啟兩部驗證來防范這種攻擊����。

事實上發(fā)送驗證短信是各大通信軟件的通行做法����,這在一般人看來好像沒什么問題,但伊朗用戶對于安全的重視程度要比一般人高得多����,因此,對于他們來說����,這樣的安全措施還是不夠的。