信息來(lái)源:安全內(nèi)參

報(bào)告收集了來(lái)自340位CSA會(huì)員的匿名回復(fù)��,不僅分析了SaaS安全領(lǐng)域不斷上升的風(fēng)險(xiǎn)���,還呈現(xiàn)了各個(gè)組織當(dāng)前如何保護(hù)自身的情況。

統(tǒng)計(jì)數(shù)據(jù)

絕大多數(shù)受訪者(71%)位于美國(guó)�����,11%來(lái)自亞洲����,13%出自歐洲、中東和非洲(EMEA)地區(qū)���。參與本次調(diào)查訪問(wèn)的人員中��,49%能夠影響決策過(guò)程�,39%直接負(fù)責(zé)決策。調(diào)查涉及電信(25%)�����、金融(22%)和政府(9%)等多個(gè)行業(yè)�。

調(diào)查收集整理了很多有用的信息,此處僅列舉最值得關(guān)注的七點(diǎn)�����。

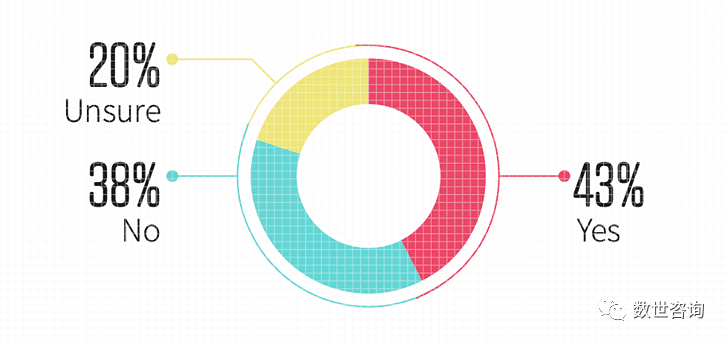

1�����、SaaS錯(cuò)誤配置導(dǎo)致發(fā)生安全事件

自2019年起����,錯(cuò)誤配置就成為了組織機(jī)構(gòu)最擔(dān)憂的事,至少43%的組織報(bào)告稱���,至少處理了一個(gè)或多個(gè)由SaaS錯(cuò)誤配置引起的安全事件����。然而,由于很多其他組織聲稱并不清楚自身是否遭遇過(guò)安全事件����,SaaS錯(cuò)誤配置相關(guān)事件占比可能高達(dá)63%���。相較于IaaS錯(cuò)誤配置所致安全事件占比僅17%��,SaaS安全事件的比例可謂非常驚人��。

經(jīng)歷SaaS錯(cuò)誤配置所致安全事件的公司

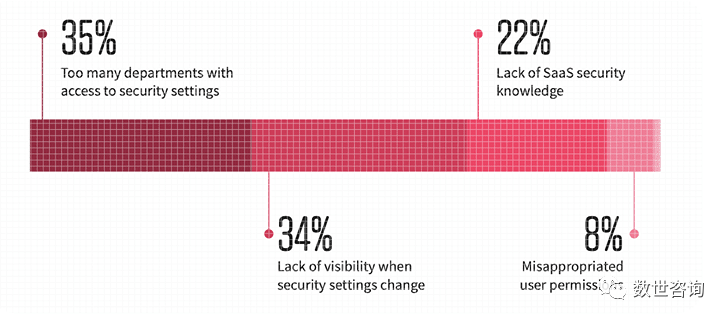

2��、缺乏可見(jiàn)性和太多部門具有訪問(wèn)權(quán)限成SaaS錯(cuò)誤配置首要原因

于是�,這些SaaS錯(cuò)誤配置的確切原因到底是什么�����?盡管可供參考的因素有很多�,調(diào)查受訪人員將之縮窄到了兩大主要原因:一是太多部門具有安全設(shè)置權(quán)限(35%),二是缺乏對(duì)SaaS安全設(shè)置修改情況的可見(jiàn)性(34%)����。這是兩個(gè)互相關(guān)聯(lián)的問(wèn)題����?���?紤]到SaaS應(yīng)用程序采用的首要問(wèn)題就是缺乏可見(jiàn)性,且普通組織都存在多個(gè)部門能夠訪問(wèn)安全設(shè)置的問(wèn)題���,這兩個(gè)問(wèn)題位列SaaS錯(cuò)誤配置兩大首要原因毫不令人驚訝����。缺乏可見(jiàn)性的主要原因之一是太多部門擁有安全配置訪問(wèn)權(quán)限��,而且其中很多部門并未經(jīng)過(guò)適當(dāng)?shù)呐嘤?xùn)�����,也不重視安全��。

SaaS錯(cuò)誤配置主要原因

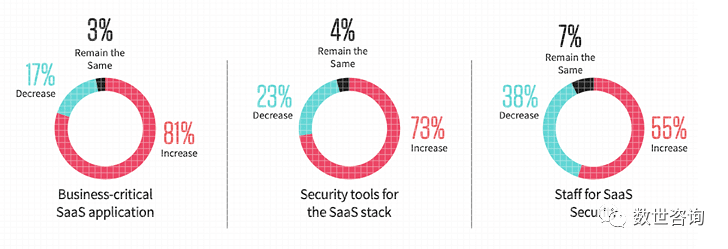

3����、業(yè)務(wù)關(guān)鍵型SaaS應(yīng)用程序方面的投資超過(guò)了SaaS安全工具與人員方面的投資

企業(yè)采用越來(lái)越多的應(yīng)用程序是個(gè)不爭(zhēng)的事實(shí),僅去年一年,就有81%的受訪者表示增加了在業(yè)務(wù)關(guān)鍵型應(yīng)用程序方面的投資�。另一方面,在SaaS安全工具(73%)和安全人員(55%)方面的投資則沒(méi)那么多��。這種不協(xié)調(diào)代表著現(xiàn)有安全團(tuán)隊(duì)的SaaS安全監(jiān)測(cè)負(fù)擔(dān)越來(lái)越重���。

企業(yè)對(duì)SaaS應(yīng)用��、安全工具和人員的投入

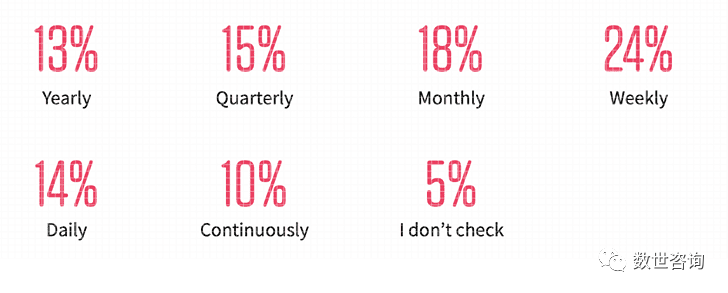

4�、人工檢測(cè)和緩解SaaS錯(cuò)誤配置令組織持續(xù)暴露

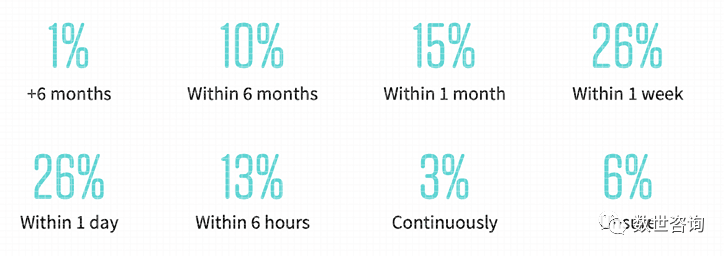

人工監(jiān)測(cè)其SaaS安全的組織中����,46%每個(gè)月或更長(zhǎng)時(shí)間才執(zhí)行一次檢查�,5%甚至根本不執(zhí)行檢查。發(fā)現(xiàn)錯(cuò)誤配置后��,安全團(tuán)隊(duì)還需要額外的時(shí)間進(jìn)行處理���。如果人工緩解���,四分之一的組織需要一周或更長(zhǎng)時(shí)間才能修復(fù)錯(cuò)誤配置。過(guò)長(zhǎng)的修復(fù)耗時(shí)令組織面臨遭攻擊風(fēng)險(xiǎn)����。

企業(yè)人工檢查自身SaaS錯(cuò)誤配置的頻率

企業(yè)人工修復(fù)SaaS錯(cuò)誤配置所耗時(shí)長(zhǎng)

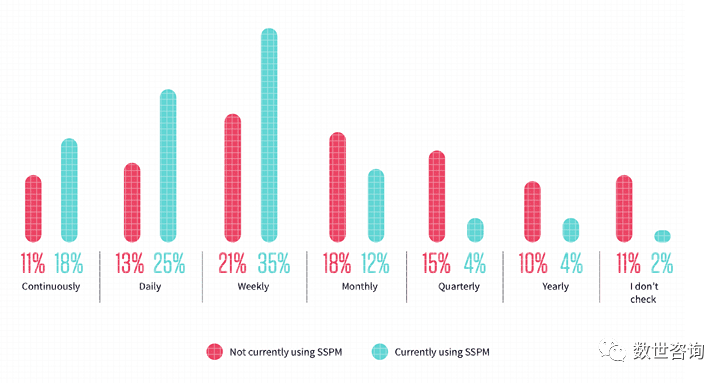

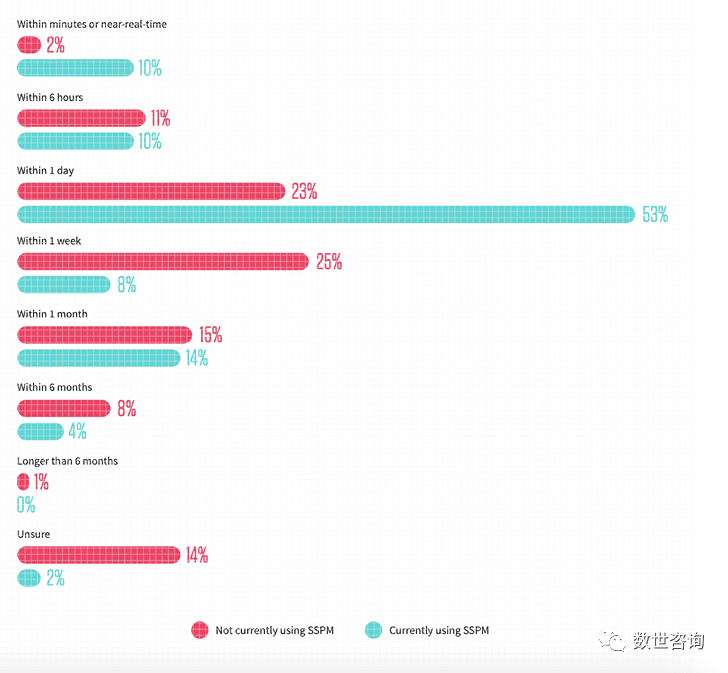

5�、采用SaaS安全配置管理(SSPM)縮短檢測(cè)和修復(fù)SaaS錯(cuò)誤配置的時(shí)間

上面第4條的另一面是���,實(shí)現(xiàn)SSPM的組織能夠更快速���、更準(zhǔn)確地檢測(cè)和修復(fù)自身SaaS錯(cuò)誤配置。大部分這類組織(78%)利用SSPM檢查其SaaS安全配置的頻次為每周至少一次��。在修復(fù)錯(cuò)誤配置方面����,使用SSPM的組織81%都能夠在一天到一周時(shí)間內(nèi)解決。

SaaS安全配置檢查頻率

SaaS錯(cuò)誤配置修復(fù)時(shí)長(zhǎng)

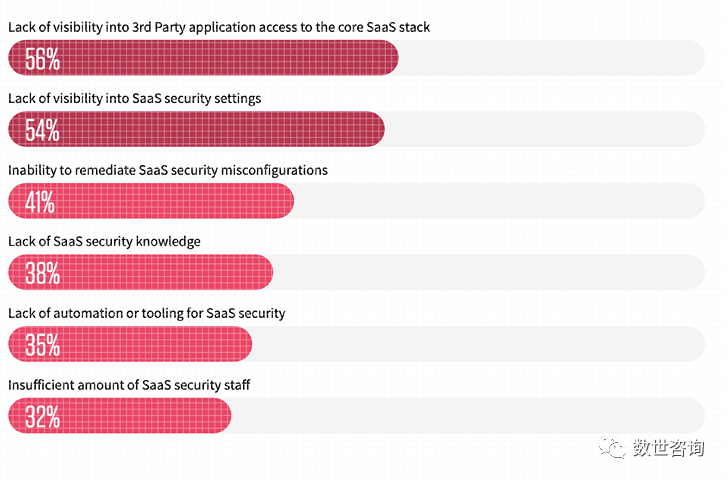

6���、第三方應(yīng)用程序權(quán)限引關(guān)注

第三方應(yīng)用程序也稱為無(wú)代碼或低代碼平臺(tái)����,可以提高生產(chǎn)力�����,實(shí)現(xiàn)混合工作���,推動(dòng)公司工作流程的構(gòu)建和擴(kuò)展����。然而,很多用戶快速連接第三方應(yīng)用程序時(shí)��,并沒(méi)有考慮這些應(yīng)用程序要求了哪些權(quán)限�。一旦接受,授予這些第三方應(yīng)用程序的權(quán)限和后續(xù)訪問(wèn)����,既可能是無(wú)害的,也可能跟可執(zhí)行文件一樣惡意滿滿���。如果缺乏SaaS到SaaS供應(yīng)鏈可見(jiàn)性,員工就會(huì)連接到所在組織的業(yè)務(wù)關(guān)鍵型應(yīng)用程序���,安全團(tuán)隊(duì)也會(huì)對(duì)很多潛在威脅兩眼一抹黑�。隨著組織繼續(xù)推進(jìn)SaaS應(yīng)用程序采用步伐����,可見(jiàn)性缺乏問(wèn)題也愈發(fā)凸顯,尤其是第三方應(yīng)用程序訪問(wèn)核心SaaS棧的問(wèn)題(56%)�。

企業(yè)采用SaaS應(yīng)用的首要顧慮

未雨綢繆,實(shí)現(xiàn)SSPM

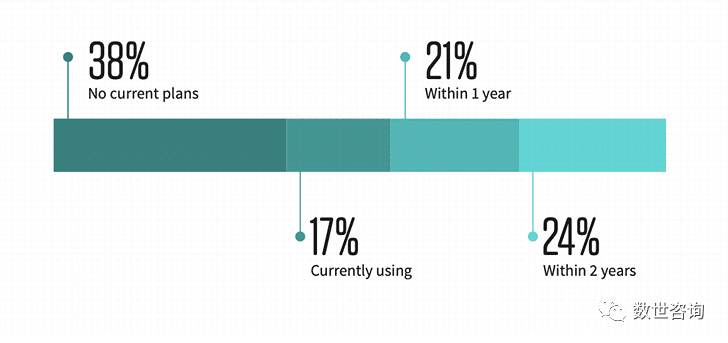

盡管SSPM兩年前才引入市場(chǎng),但這一領(lǐng)域發(fā)展迅速�����。在評(píng)估四種云安全解決方案時(shí)���,大多數(shù)人對(duì)SSPM給出了“有所了解”的評(píng)價(jià)��。此外�,62%的受訪者表示自己已經(jīng)開(kāi)始使用SSPM���,或計(jì)劃在未來(lái)24個(gè)月內(nèi)實(shí)現(xiàn)SSPM��。

目前在用或計(jì)劃采用SSPM的公司占比

結(jié)語(yǔ)

《2022年SaaS安全調(diào)查報(bào)告》呈現(xiàn)了組織如何使用和保護(hù)其SaaS應(yīng)用程序的狀況��。毫無(wú)疑問(wèn)���,隨著公司逐步采用更多的業(yè)務(wù)關(guān)鍵型SaaS應(yīng)用程序,其所面臨的風(fēng)險(xiǎn)也越來(lái)越大����。為面對(duì)這一挑戰(zhàn),公司應(yīng)該開(kāi)始通過(guò)以下兩個(gè)最佳實(shí)踐來(lái)保護(hù)自身:

-

首先是使安全團(tuán)隊(duì)能夠全面了解所有SaaS應(yīng)用程序安全設(shè)置����,包括第三方應(yīng)用程序訪問(wèn)和用戶權(quán)限���,這么做反過(guò)來(lái)還能令各部門維護(hù)好自身訪問(wèn)權(quán)限,免去不當(dāng)更改致使組織易遭攻擊的風(fēng)險(xiǎn)���。

-

其次����,公司應(yīng)利用自動(dòng)化工具(例如SSPM)持續(xù)監(jiān)測(cè)并快速修復(fù)SaaS安全錯(cuò)誤配置���。采用自動(dòng)化工具����,安全團(tuán)隊(duì)能夠近乎實(shí)時(shí)地識(shí)別和修復(fù)問(wèn)題�����,從而減少組織暴露在風(fēng)險(xiǎn)中的時(shí)長(zhǎng)��,或者防止問(wèn)題發(fā)生�����。

這兩方的改變能夠?yàn)榘踩珗F(tuán)隊(duì)提供支持����,同時(shí)不會(huì)妨礙其他部門繼續(xù)自己的工作。