信息來源:安全內參

Shadowserver Foundation的研究人員發(fā)現(xiàn)����,超過38萬臺開放Kubernetes API服務器暴露在互聯(lián)網(wǎng)上�,占全球可觀測在線Kubernetes API實例的84%。

研究是通過HTTP GET請求在IPv4基礎設施上進行的��。研究人員沒有進行任何侵入性檢查來精確衡量這些服務器所呈現(xiàn)的暴露程度�,但研究結果表明,Kubernetes API服務器領域可能存在普遍性問題�。

“雖然并不意味著這些實例完全開放或容易受到攻擊,但這種訪問級別很可能并非有意設置�,這些實例是不必要暴露的攻擊面?����!盨hadowserver在報告中稱����,“甚至還暴露了版本和構建信息?�!?

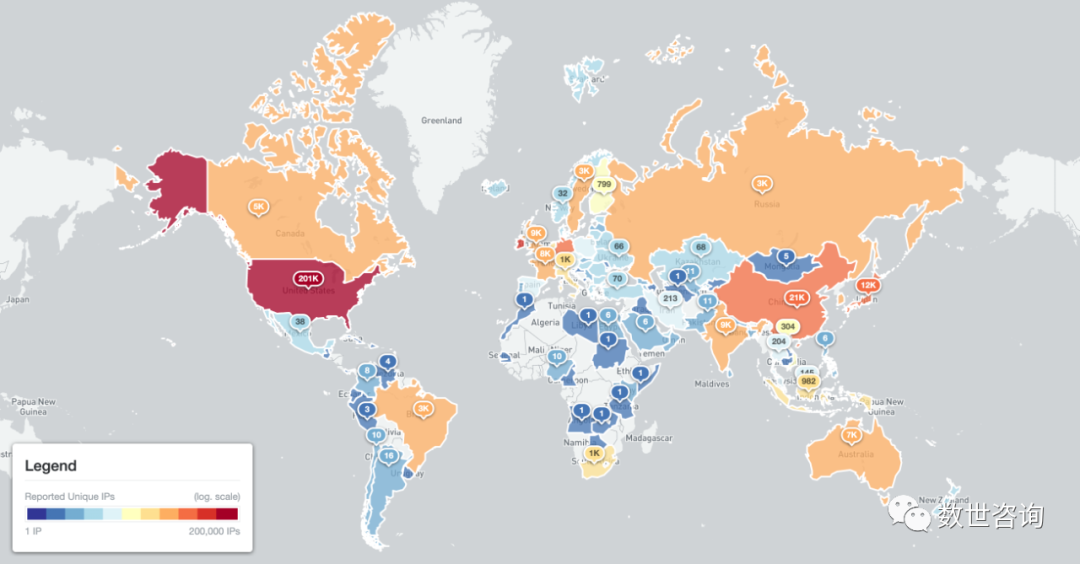

最密集的暴露API服務器集群位于美國�,大約存在20.1萬個開放API實例,占全部所發(fā)現(xiàn)開放服務器的53%����。

圍繞API安全問題的研究越來越多,這份報告提供了又一證據(jù)���,表明很多組織都沒有準備好防范�����、響應潛在API攻擊����,甚至都不了解此類攻擊。

API安全事件所致數(shù)據(jù)泄露

根據(jù)Salt Security最近發(fā)布的《2022年API安全狀態(tài)》報告���,大約34%的組織完全沒有API安全策略��,另有27%的組織表示只制定了基本策略�,僅包括最低限度的API 安全狀態(tài)掃描和人工審查�����,毫無控制或管理措施��。Noname Security委托451 Research開展的另一項研究發(fā)現(xiàn)�,41%的組織在過去12個月內經(jīng)歷過API安全事件。其中�����,63%涉及數(shù)據(jù)泄露或遺失���。

現(xiàn)代應用程序和云基礎設施中����,潛在API攻擊面的范圍十分巨大��。根據(jù)451 Research的研究�,大型企業(yè)平均有超過2.5萬個API連接其基礎設施,或在其基礎設施中運行��。而且這個數(shù)字注定還會繼續(xù)增長��。Gartner最近發(fā)布的2022年預測文檔中����,分析師表示,“由于API的爆炸性增長超過了API管理工具的管控能力”�����,三年后能夠得到合理管控的企業(yè)API數(shù)量將不足50%����。

Shadowserver發(fā)現(xiàn)的Kubernetes服務器暴露情況,反映出當今云安全領域中存在一個特別嚴重的問題���。API往往是云基礎設施管理中最弱的一環(huán)�,因為它們往往位于控制平面核心位置,而控制平面負責處理云基礎設施和應用程序的配置���。

“所有云數(shù)據(jù)泄露都遵循相同的模式:控制平面損壞��?��?刂破矫媸桥渲煤瓦\營云的API界面。API是云計算的主要驅動力�����,可將其視為‘軟件中間人’���,可供不同應用程序相互交互�����?!盨nyk首席架構師兼Fugue(最近被Snyk收購)創(chuàng)始人Josh Stella解釋道��,“API控制平面是用于配置和操作云的API集合��。但很遺憾,安全行業(yè)仍然落后于黑客���,許多供應商解決方案并不能保護他們的客戶免受針對云控制平面的攻擊��?�!?

在預測報告中,Gartner分析師認為��,新興的云和應用程序架構是現(xiàn)代應用程序開發(fā)持續(xù)交付模式的核心���,而不斷涌現(xiàn)的新建API是這一新興架構不可或缺的一部分��。

“這種情況類似早期的基礎設施即服務(IaaS)部署�����,因為不受監(jiān)管的API使用一路飆升���。隨著架構和運營技術的不斷成熟,安全控制試圖在新問題上應用舊范式�����。”Gartner表示��,“這些控制措施可以作為臨時解決方案���,但安全控制和實踐需要很長時間才能趕上新的架構范式�����?��!?

Shadowserver報告《38萬臺開放Kubernetes API服務器》:

https://www.shadowserver.org/news/over-380-000-open-kubernetes-api-servers/