信息來源:FreeBuf

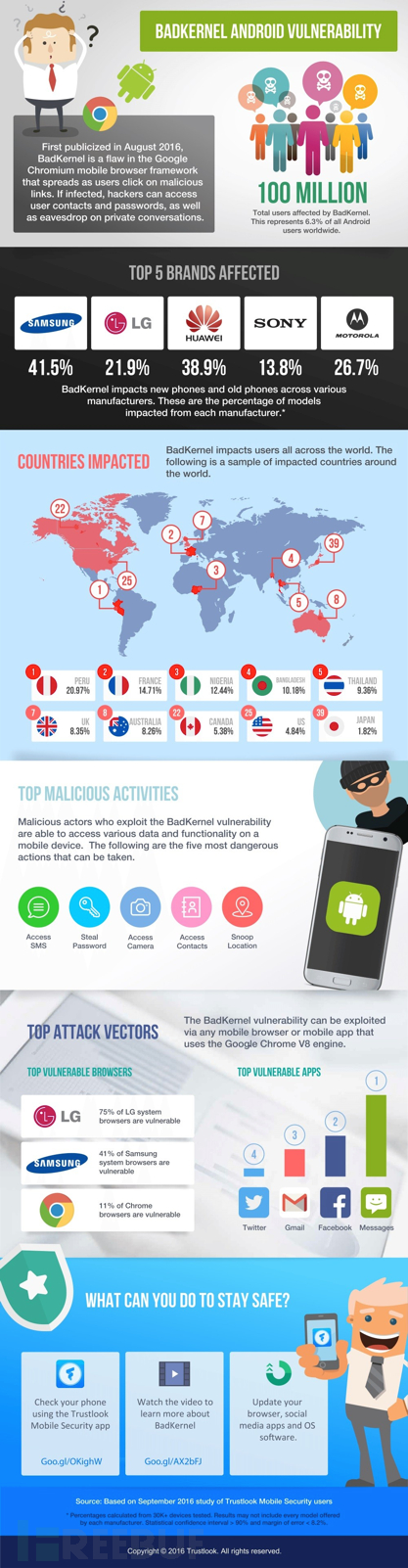

根據(jù)國外媒體的最新報道,安全研究專家在Google的V8 JavaScript引擎中發(fā)現(xiàn)了一個安全漏洞(BadKernel)����,該漏洞將會間接影響到Android智能手機(jī)的安全性。據(jù)估算�����,每十六臺Android手機(jī)中����,就會有一臺受到BadKernel漏洞的影響��。不僅如此,目前大部分熱門手機(jī)中都存在這個漏洞����,例如LG、三星����、摩托羅拉和華為等。

漏洞情況

實際上�����,安全研究專家在很久以前就發(fā)現(xiàn)了這個漏洞�,并且這個漏洞在2015年的夏天也已經(jīng)得到了修復(fù)。根據(jù)安全研究專家透露的信息����,這個漏洞可以影響v3.20至v4.2版本的GoogleV8 JavaScript引擎。

盡管這個漏洞在一年多以前就已經(jīng)被曝光了��,但是在2016年的8月份����,中國的安全研究專家們發(fā)現(xiàn)�����,如果運(yùn)行了Android操作系統(tǒng)的設(shè)備部署了舊版本的V8引擎,那么這些設(shè)備的安全性仍然會受到該漏洞的影響����。

漏洞利用

來自360的安全研究專家發(fā)現(xiàn),如果目標(biāo)設(shè)備中部署了包含漏洞的V8引擎��,那么在2015年的那個V8引擎漏洞的幫助下��,他們就可以利用包含漏洞的應(yīng)用APP來在目標(biāo)Android設(shè)備中執(zhí)行惡意代碼��。值得注意的是�,就漏洞的利用難度而言,BadKernel漏洞與Stagefright差不多�,該漏洞的利用過程同樣非常的簡單。

這個名為BadKernel的漏洞將允許攻擊者從用戶的Android設(shè)備中竊取隱私數(shù)據(jù)����,獲取到用戶攝像頭的控制權(quán),并且截獲短信消息����。當(dāng)然了,攻擊者能做的當(dāng)然不僅僅只有這些�,他們幾乎可以從目標(biāo)設(shè)備中獲取到任何他們想要的數(shù)據(jù)��。由于這個漏洞屬于遠(yuǎn)程代碼執(zhí)行(RCE)漏洞�����,攻擊者如果能夠成功利用這個漏洞��,那么他們就可以獲取到目標(biāo)Android智能手機(jī)的完整控制權(quán)�。

因為攻擊者只需要通過在Web頁面中加載惡意內(nèi)容便可以利用BadKernel漏洞實施攻擊��,所以攻擊者在利用漏洞的過程中并不會遇到太大的困難��。

受影響的APP

根據(jù)安全研究專家的推測�,BadKernel漏洞將會影響大量其他的移動應(yīng)用。Google在Chromium移動瀏覽器框架中部署了V8引擎��,并且Chrome和Opera等移動端Web瀏覽器都使用了這一框架�。

不僅如此,Android的WebView組件中同樣配置了V8引擎��。移動開發(fā)人員可以在他們的應(yīng)用程序中使用WebView組件�,從而實現(xiàn)在應(yīng)用程序中直接查看Web內(nèi)容。目前��,像微信�、Facebook、Twitter����、以及Gmail這樣的熱門應(yīng)用都會使用WebView組件。而需要注意的是��,從Android4.4.4到5.1版本的操作系統(tǒng)其默認(rèn)自帶的WebView組件中都包含有該漏洞�。

除此之外,有些軟件開發(fā)工具包(SDK)中同樣部署了自定義的V8引擎��,例如TencentX5.SDK�,而這些自定義的V8引擎中幾乎都包含有BadKernel漏洞。這也就意味著����,使用這些SDK所開發(fā)出來的應(yīng)用程序同樣會受到BadKernel漏洞的影響。不幸的是����,這些受影響的應(yīng)用程序基本上都是來自中國的移動端APP,例如QQ����、QQ空間、京東客戶端、58同城����、搜狐新聞、以及新浪新聞等等��。

安全研究專家表示�����,目前仍然有大量長時間未更新的APP仍在使用包含漏洞的WebView組件����。雖然最新的V8JavaScript引擎版本為v5.1,但是目前仍然有很多應(yīng)用程序使用的是包含漏洞的V8引擎�����。這些“過期”的應(yīng)用程序之所以會存在�,要么是因為開發(fā)人員的懈怠,要么就是因為用戶沒有對這些程序進(jìn)行更新��。

盡管該漏洞在2016年的8月份就已經(jīng)被曝光了�����,但是在這篇文章發(fā)稿之前,BadKernel漏洞仍然沒有得到其應(yīng)有的關(guān)注度�����。

Trustlook移動安全公司的ClarkDong在一封寫給Softpedia的電子郵件中表示:

“由于BadKernel漏洞最初是由奇虎360公司的安全研究團(tuán)隊所發(fā)現(xiàn)的�,而針對該漏洞的初始研究報告也是用中文寫的��,但是中文的漏洞報告對于其他國家的安全研究專家而言并不是那么好理解��,所以這也就導(dǎo)致了美國和歐洲的安全研究人員對該漏洞的信息所知甚少����。”

所有主要的智能手機(jī)供應(yīng)商都會受到BadKernel漏洞的影響

Clark Dong所在的公司已經(jīng)將目前受BadKernel漏洞影響的智能手機(jī)型號��、Android操作系統(tǒng)版本����、以及Web瀏覽器版本做成了一份列表并公布出來了【點(diǎn)我獲取】。這份列表中包含目前大部分的大型廠商�,從Alcatel到HTC,從聯(lián)想到索尼����,這里只是簡單的列舉了一二。

Trustlook是一家專注于為Android移動設(shè)備提供反病毒解決方案的公司,Trustlook的安全研究人員利用遙測數(shù)據(jù)來從客戶設(shè)備中收集到了一些統(tǒng)計分析數(shù)據(jù)�����,并根據(jù)這些數(shù)據(jù)來估計出目前受影響的用戶總量����。

該公司表示,目前大約有41.48%的三星智能手機(jī)會受到BadKernel漏洞的影響�����。不僅如此����,市場上有38.89%的華為智能手機(jī)同樣會受到該漏洞的影響。除此之外�,還有26.67%的摩托羅拉手機(jī)和21.93%的LG手機(jī)也會受到BadKernel漏洞的影響。

但是安全研究專家表示�,受該漏洞影響最為嚴(yán)重的國家當(dāng)屬秘魯,在秘魯平均每五臺Android智能手機(jī)中就有一臺存在BadKernel漏洞��。受影響程度排在秘魯之后的國家依次為法國(14.7%)�����、尼日利亞(12.4%)、孟加拉(10.2%)和泰國(9.4%)��。

四分之三的LG手機(jī)其內(nèi)置瀏覽器中存在BadKernel漏洞

相同的遙測數(shù)據(jù)表明��,受此漏洞影響最為嚴(yán)重的移動端瀏覽器是LG的內(nèi)置Web瀏覽器(75%)��,其次是三星手機(jī)的內(nèi)置瀏覽器(41%)��。除了上述兩款瀏覽器之外�,第三方移動瀏覽器GoogleChrome也會受到該漏洞的影響(11%)�����。

總結(jié)

為了避免自己的智能手機(jī)受到BadKernel攻擊�����,用戶應(yīng)該及時更新移動設(shè)備中的應(yīng)用程序�����。更重要的是�����,當(dāng)供應(yīng)商向用戶推送了Android操作系統(tǒng)更新包時,用戶應(yīng)該盡量避免推遲安裝或拒絕安裝這類更新��。

用戶可以通過訪問Trustlook的官方網(wǎng)站來查看自己的智能手機(jī)是否會受到該漏洞的影響��。除此之外����,用戶也可以安裝一個專門針對BadKernel漏洞的安全掃描程序來檢測設(shè)備的安全性【點(diǎn)我下載】。

安裝視頻教程如下:

https://www.youtube.com/watch?v=GyvzxE-g2Y0