信息來源:比特網(wǎng)

近日��,亞信安全發(fā)布《2016年第三季度網(wǎng)絡(luò)安全威脅報告》����,報告顯示APT攻擊在本季度持續(xù)活躍���,特別是Rotten Tomato APT 組織瞄準企業(yè)用戶以竊取機密信息。本季度同樣值得關(guān)注的還有ATM惡意程序�,入侵者通過遠程控制ATM吐鈔,導致了銀行總計將近上億元的損失����。另外,報告還顯示,物聯(lián)網(wǎng)設(shè)備出現(xiàn)了大量的安全隱患���,可能導致機密信息被竊取甚至人身安全受威脅�����。亞信安全提醒企業(yè)用戶要時刻關(guān)注網(wǎng)絡(luò)安全攻防的最新發(fā)展態(tài)勢���,并建立富有前瞻性的立體網(wǎng)絡(luò)安全防御體系,以抵擋層出不窮的網(wǎng)絡(luò)安全威脅�。

惡意程序數(shù)量保持穩(wěn)定 但APT攻擊仍是企業(yè)“心腹大患”

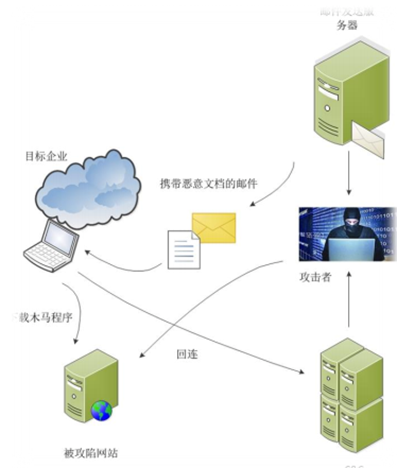

報告顯示,本季度亞信安全客戶終端檢測并攔截惡意程序約 12,128

萬次����,與前幾個季度相比,惡意程序數(shù)量相對穩(wěn)定���。但是�,這并不意味著企業(yè)在威脅防御方面可以掉以輕心�。事實上,惡意程序正在變得更具隱蔽性�����、針對性,這也是APT攻擊的常用手法����。在Rotten

Tomato APT 組織的攻擊中,攻擊者主要利用微軟Office漏洞來將惡意程序附帶到Office文件中����。之后,不法分子會以清單�、通知、快遞等信息為幌子��,精心編造郵件以誘使企業(yè)員工點擊�����。一旦點擊��,惡意程序就可能通過內(nèi)網(wǎng)感染企業(yè)系統(tǒng)�,繼而導致企業(yè)機密信息外泄�。

【Rotten Tomato APT 組織攻擊流程】

亞信安全發(fā)現(xiàn),雖然該 APT 利用的是Office 的已知漏洞���,但由于大量企業(yè)用戶并沒有及時升級版本或修復漏洞���,所以他們處于APT攻擊的威脅之中����。加上企業(yè)內(nèi)部人員安全意識參差不齊�����,防病毒和入侵檢測系統(tǒng)部署不到位���,魚叉式釣魚郵件往往可輕松直達內(nèi)網(wǎng)���,嚴重威脅企業(yè)信息安全。

亞信安全技術(shù)總經(jīng)理蔡昇欽指出:“要更好的防范APT攻擊�����,企業(yè)信息安全要著眼于構(gòu)建多層防護體制����,定期更新系統(tǒng)和應用軟件補丁、升級安全軟件特征庫�。同時也要加強員工信息安全培訓,教育員工養(yǎng)成良好的安全意識���,不隨意打開陌生來源的郵件附件����。”

億元資金失竊 金融安全再敲警鐘

在第三季度���,金融行業(yè)再次爆出嚴重的網(wǎng)絡(luò)安全事件�����。7月份�����,臺灣發(fā)生 ATM 機自動吐錢事件�����,總計 41 臺 ATM 機被盜,被盜金額達

8327 余萬元;無獨有偶�,一個月后,泰國 ATM 機被盜���,總計 21 臺 ATM 機受影響����,損失達

1200萬泰銖。在這兩起事件中��,入侵者都是通過仿冒更新軟件程序來在ATM 機中植入惡意程序�����,并通過ATM遠程控制服務(Telnet

Service)來控制ATM 機吐鈔����。

亞信安全中國病毒響應中心分析發(fā)現(xiàn),這兩起事件之所以會發(fā)生�����,重要的一個原因就是金融機構(gòu)對于ATM機的安全防護缺乏重視���,不僅ATM機操作系統(tǒng)長時間沒有進行更新���,而且ATM機所使用的遠程操作軟件也存在著安全漏洞。另外����,針對ATM機的相關(guān)犯罪正在從美國���、歐洲轉(zhuǎn)向到亞洲,這讓很多還沒有做好應對此類攻擊的亞洲金融機構(gòu)蒙受巨大損失�。

蔡昇欽表示:“ATM自動吐錢事件再度證明了金融安全的脆弱性,近年來不僅與銀行有關(guān)的網(wǎng)絡(luò)釣魚網(wǎng)站數(shù)量出現(xiàn)激增���,針對金融行業(yè)的移動安全威脅�����、高級持續(xù)性攻擊也迅速增長���。要防范此類攻擊,不僅要及時更新系統(tǒng)和安全軟件�,在防御構(gòu)建上也要做到整體的關(guān)聯(lián)與對應,這對隔離網(wǎng)絡(luò)犯罪者的定點攻擊有著關(guān)鍵作用����。”

移動及物聯(lián)網(wǎng)設(shè)備風險劇增 人身安全也面臨威脅

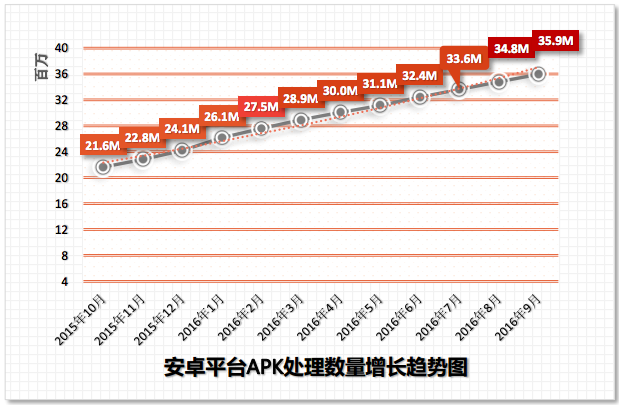

在近幾年���,移動及物聯(lián)網(wǎng)設(shè)備數(shù)量出現(xiàn)爆發(fā)式增長,這正吸引著大量不法分子的入侵���。第三季度報告顯示����,安卓平臺的惡意程序仍然呈現(xiàn)快速增長的趨勢,亞信安全對 APK 文件的處理數(shù)量已經(jīng)累計達到 3,595 萬個���,比去年同期增長將近一倍!

【2016 年第三季度安卓平臺 APK 處理數(shù)量走勢圖】

緊盯熱門APP以及熱門設(shè)備是移動惡意程序的突出特征���。在本季度,亞信安全就截獲一款仿冒《Pokemon GO》APP 的勒索軟件���,該款勒索軟件能加密用戶手機文件��,以勒索高額贖金���。另外,黑客還利用蘋果 iOS 系統(tǒng)的“三叉戟”0day 漏洞來遠程控制用戶手機���,會造成短信�、郵件��、通話記錄、電話錄音���、存儲密碼等大量隱私數(shù)據(jù)的失竊��。這提醒用戶即使在使用以安全性著稱的蘋果手機時�����,也要注意防范安全風險�。

此外��,第三季度全球還出現(xiàn)了大量的物聯(lián)網(wǎng)設(shè)備安全事件����,例如胰島素泵漏洞可導致患者低血糖、汽車遙控鑰匙漏洞影響一億輛大眾汽車����、黑客侵入閉路電視攝像頭攻擊珠寶店等。物聯(lián)網(wǎng)設(shè)備在給大家生活帶來很多便利的同時也不可避免的存在安全漏洞�,一旦這些漏洞被黑客利用,不僅僅可能導致機密信息的外泄����,甚至還會導致人身安全隱患的出現(xiàn)���。

要控制物聯(lián)網(wǎng)設(shè)備的安全風險���,亞信安全建議物聯(lián)網(wǎng)設(shè)備提供商首先要主動偵測信息安全威脅�,進行信息安全風險評估�,并迅速修補發(fā)現(xiàn)的系統(tǒng)漏洞。其次����,物聯(lián)網(wǎng)設(shè)備提供商最好能部署具備終端防護能力的網(wǎng)絡(luò)安全系統(tǒng),在設(shè)備受攻擊時進行系統(tǒng)保護與系統(tǒng)強化����,以進行實時和最佳的保護。

此外���,亞信安全發(fā)布的《2016年第三季度網(wǎng)絡(luò)安全威脅報告》還揭露了以下網(wǎng)絡(luò)安全動向:

? 在2016年第三季度檢測到的病毒種類中����,PE 類型病毒感染數(shù)量在所有類型中所占比重最大�����,占到總檢測數(shù)量的31%以上,而蠕蟲病毒則占檢測類型總數(shù)的 10.70%�����,木馬病毒與上一季度相比則有所下降���。

? 本季度的熱門病毒 OSX_MOKES.A專門針對OSX 系統(tǒng)���,在感染用戶系統(tǒng)之后會訪問惡意網(wǎng)站下載勒索病毒,繼而加密用戶文件�。

? 在本季度通過WEB傳播的惡意程序中,.APK 類型的可執(zhí)行文件占總數(shù)的74%���,所占比例比上一季度25%的占比有明顯上升���。

? 本季度釣魚網(wǎng)站數(shù)量程遞減趨勢,在所有釣魚網(wǎng)站中����,“支付交易類”和“金融證券類”釣魚網(wǎng)站所占比例最多,占總數(shù)的 99%以上�。其中以電子商務網(wǎng)站和銀行為仿冒對象的釣魚網(wǎng)站占到絕大部分。