信息來(lái)源:secdoctor

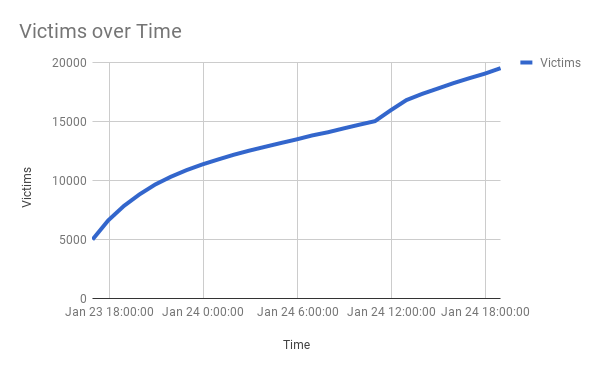

外媒 1 月 25 日消息,一個(gè)名為 Hide’N Seek( HNS )的新僵尸網(wǎng)絡(luò)正在世界各地不斷增長(zhǎng)��,對(duì)物聯(lián)網(wǎng)設(shè)備造成重大影響(截至目前為止�����,受感染的物聯(lián)網(wǎng)設(shè)備數(shù)量已達(dá) 2 萬(wàn))�����。據(jù)研究人員介紹�����,HNS 僵尸網(wǎng)絡(luò)使用定制的點(diǎn)對(duì)點(diǎn)通信來(lái)誘捕新的物聯(lián)網(wǎng)設(shè)備并構(gòu)建其基礎(chǔ)設(shè)施���,目前 HNS 主要是針對(duì)不安全的物聯(lián)網(wǎng)設(shè)備�,尤其是 IP 攝像機(jī)�����。

Bitdefender 的安全研究人員發(fā)現(xiàn) HNS 僵尸網(wǎng)絡(luò)于 2018 年 1 月 10 日首次出現(xiàn),和其他與 Mirai 有關(guān)的物聯(lián)網(wǎng)(IoT)僵尸網(wǎng)絡(luò)并不相同�。因?yàn)?HNS 有著不同的起源,且不共享其源代碼�����。事實(shí)上����,Bitdefender 高級(jí)電子威脅分析師 Bogdan Botezatu 認(rèn)為 HNS 與 Hajime 僵尸網(wǎng)絡(luò)更為相似。

Bitdefender 的研究人員在 1 月 24 日發(fā)表的博客文章中寫(xiě)道: “ HNS 僵尸網(wǎng)絡(luò)以復(fù)雜并且分散的方式進(jìn)行通信���,使用多種防篡改技術(shù)來(lái)防止第三方劫持�����?!?其僵尸程序可以通過(guò)與 Reaper 相同的漏洞( CVE-2016-10401 和其他針對(duì)網(wǎng)絡(luò)設(shè)備的漏洞)�����,對(duì)一系列設(shè)備進(jìn)行 Web 開(kāi)發(fā)���。

除此之外�,HNS 還可以執(zhí)行多個(gè)命令,包括數(shù)據(jù)泄露�、代碼執(zhí)行和對(duì)設(shè)備操作的干擾。其僵尸程序具有類似蠕蟲(chóng)的特性�,可以隨機(jī)生成一個(gè) IP 地址列表來(lái)獲得潛在的目標(biāo),隨后向列出的每個(gè)目標(biāo)設(shè)備發(fā)起一個(gè)原始的套接字 SYN 連接�����。

一旦連接成功�,僵尸程序?qū)⒉檎以O(shè)備提供的 “ buildroot login ” 橫幅���,并嘗試使用一組預(yù)定義憑據(jù)進(jìn)行登錄�。如果失敗�����,它會(huì)試圖通過(guò)使用硬編碼列表的字典攻擊來(lái)破解設(shè)備的密碼���。

其次���,若用戶設(shè)備與僵尸程序具有相同的局域網(wǎng),那么僵尸程序?qū)?huì)設(shè)置 TFTP 服務(wù)器����,以便受害者能夠下載樣本����。但如果是位于互聯(lián)網(wǎng)上�����,僵尸程序?qū)L試一種特定的遠(yuǎn)程有效載荷傳遞方法�����,讓用戶設(shè)備下載并運(yùn)行惡意軟件樣本�����。

一旦設(shè)備被感染���,僵尸網(wǎng)絡(luò)背后的黑客就可以使用命令來(lái)控制它���。目前僵尸網(wǎng)絡(luò)已經(jīng)從最初的 12 個(gè)受損設(shè)備增加到 2 萬(wàn)多個(gè)。

但幸運(yùn)的是�����,像大多數(shù)物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)一樣,HNS 僵尸網(wǎng)絡(luò)不能在受感染的設(shè)備上建立持久性����。只要通過(guò)簡(jiǎn)單的設(shè)備重新啟動(dòng), 受感染的設(shè)備中就可以自動(dòng)刪除惡意軟件�。

目前 Bitdefender 的研究人員尚未發(fā)現(xiàn) HNS 僵尸網(wǎng)絡(luò)具有 DDoS 功能,這意味著 HNS 將被部署為一個(gè)代理網(wǎng)絡(luò)�。另外,研究人員透露 HNS 僵尸網(wǎng)絡(luò)仍然不斷變化中�����,可能會(huì)被應(yīng)用于多種攻擊場(chǎng)景����。