信息來源:4hou

概要

Emotet是一款于2014年發(fā)現(xiàn)的銀行木馬����,經(jīng)過短短幾年的發(fā)展已經(jīng)衍生出各類五花八門的變種。它主要通過大規(guī)模垃圾郵件活動來傳播����,其蹤跡遍布全球各地。這些年��,Emotet從銀行木馬演變?yōu)槟K化的惡意軟件加載器�����,能讓攻擊者通過Emotet僵尸網(wǎng)絡(luò)快速傳播惡意軟件����。Emotet運(yùn)營商還將其僵尸網(wǎng)絡(luò)作為“惡意軟件即服務(wù)”(MAAS)提供給其他網(wǎng)絡(luò)犯罪團(tuán)伙,讓后者自己選擇惡意軟件進(jìn)行分發(fā)�����。

Unit42在對Emotet的最新研究中發(fā)現(xiàn),雖然Emotet垃圾郵件活動在今年5月底前已經(jīng)逐漸消失����,但現(xiàn)在整個亞太地區(qū)(主要是越南、印度����、印度尼西亞、澳大利亞���、中國和日本)仍有大量易受攻擊的中小企業(yè)服務(wù)器被攻擊者利用���,用作惡意軟件分發(fā)服務(wù)器。這類企業(yè)往往缺乏對Web服務(wù)器安全性的重視度���,很少對其更新或修復(fù)�����,另外這類企業(yè)大多都有使用WordPress博客軟件���。

Emotet的破壞力十分巨大,動輒對企業(yè)內(nèi)部造成成千上萬美元的損失,因此必須了解Emotet運(yùn)營商的作案手法才能做好防御準(zhǔn)備����。本文將對亞太地區(qū)中小企業(yè)中Emotet的觀察情況做介紹���。

Emotet活動概述

對Emotet活動而言�����,很關(guān)鍵的一點(diǎn)就是使用合法的域來托管及分發(fā)Emotet的交付文檔或可執(zhí)行文件�。查看Emotet活動域時����,我們注意到大多數(shù)域都是擁有合法業(yè)務(wù)的中小型企業(yè)。由于中小企業(yè)資源有限�,往往不會更新或修補(bǔ)其web服務(wù)器,這就讓網(wǎng)絡(luò)罪犯有了可趁之機(jī)��。

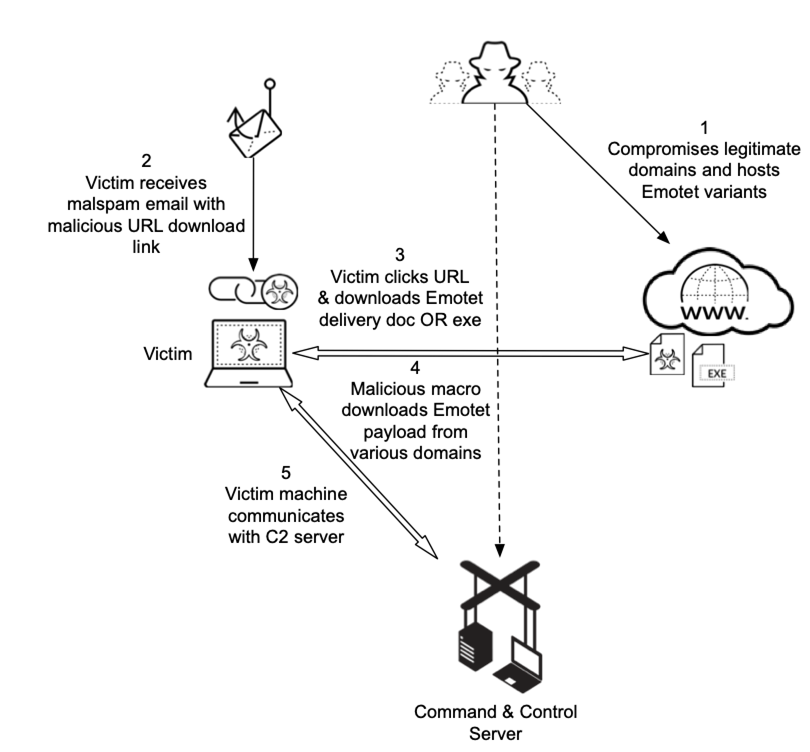

下圖概述了Emotet感染受害者計算機(jī)的步驟���。攻擊者首先在互聯(lián)網(wǎng)上掃描易受攻擊的Web服務(wù)器���,然后利用這些服務(wù)器來托管Emotet變體,再將變體的下載鏈接放在郵件中誘使受害者點(diǎn)擊���,還有一種形式是將惡意文檔放在郵件附件��,受害者打開文檔后宏自動執(zhí)行�,下載并執(zhí)行Emotet payload。

圖1.Emotet傳播機(jī)制

犯罪組織經(jīng)常使用合法域名的服務(wù)器來散布惡意軟件���,這是一種常見的策略����,因?yàn)閬碜院戏ㄓ虻木W(wǎng)絡(luò)不太可能被屏蔽�,能讓惡意軟件的達(dá)到率更高。

Emotet的回歸

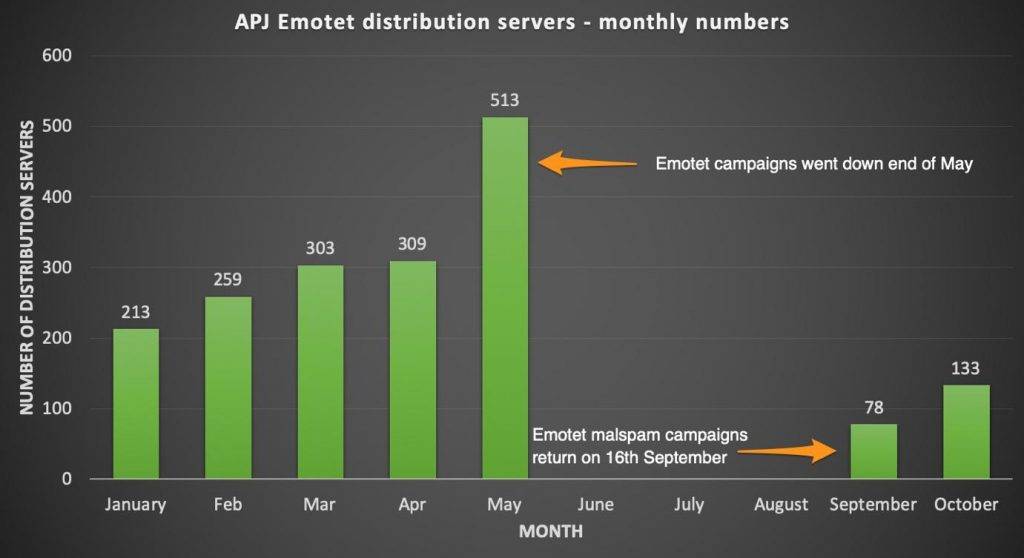

自2019年1月以來����,Emotet在亞太地區(qū)感染的服務(wù)器數(shù)量如下圖所示,可以看到年初到年中呈增長趨勢��,五月份到達(dá)峰值���,之后經(jīng)歷了三個月的沉寂期����,在2019年9月16日,Emotet的C2服務(wù)器及垃圾郵件活動再次開始活躍���。

圖2.自2019年1月起�,Emotet分發(fā)服務(wù)器的數(shù)量

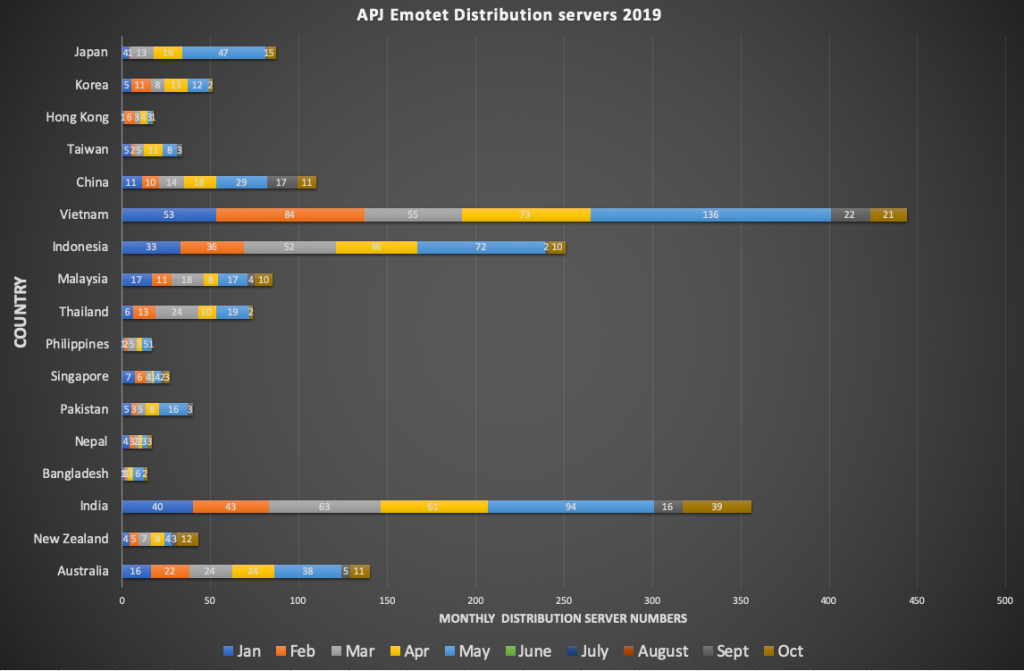

按國家區(qū)域劃分�,可以看到哪些國家受影響程度最大���,從數(shù)量上來看�,越南��、印度�����、印度尼西亞�、澳大利亞、中國和日本排名前列��,其次是幾個東盟國家�,如下圖3所示。

圖3.按國家劃分的分發(fā)服務(wù)器數(shù)量

數(shù)據(jù)顯示����,Emotet運(yùn)營者利用了整個亞太地區(qū)大量易受攻擊的服務(wù)器來分發(fā)Emotet變體,這些數(shù)據(jù)還表明,大量中小企業(yè)成為Emotet活動成功的關(guān)鍵部分����。

另外還需要注意一點(diǎn),大多數(shù)受感染的域都在運(yùn)行WordPress博客軟件����。在漏洞跟蹤器網(wǎng)站(例如 CVE Details)上快速搜索WordPress漏洞,顯示了WordPress有大量已披露漏洞的存在�����,在Exploit-DB上進(jìn)行的類似的搜索也可以看到WordPress每個月都有大量漏洞公布�。雖然攻擊者對WordPress漏洞的利用也不是一天兩天了,但還是需要強(qiáng)調(diào)有能用的更新的時候需要盡快更新��。

結(jié)論

雖然Emotet已經(jīng)活躍多年���,但其活動數(shù)量���、模塊化平臺、破壞能力�、相關(guān)事件以及受害組織的恢復(fù)成本都表明它仍是當(dāng)今時代最不容小覷的網(wǎng)絡(luò)威脅之一。中小企業(yè)在面對此類網(wǎng)絡(luò)威脅時不可輕心大意�����,最好能定時對web服務(wù)器及相應(yīng)應(yīng)用程序檢查并更新。