信息來源:Freebuf

Kobalos惡意軟件的代碼庫很小�,但它瞄準(zhǔn)的對象卻是全球超級計算機。

顯然�,這是一個此前未被記錄的惡意軟件,被發(fā)現(xiàn)后����,該惡意軟件被命名為Kobalos——來自希臘神話中的一個小精靈��,喜歡惡作劇和欺騙凡人����。

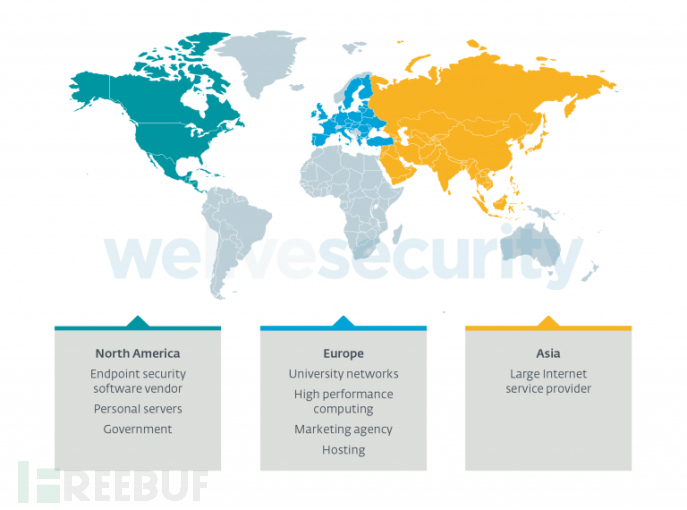

受感染組織的行業(yè)和區(qū)域分布

Kobalos的活動可以追溯到2019年末�,并且在2020年持續(xù)活躍。從某種意義上說�,Kobalos是一個通用的后門����,因為它包含了廣泛命令,也因此無法得知攻擊者的真正意圖���。不過�����,至少可以確認(rèn)�����,目前攻擊者并沒有利用受感染的超級計算機進行加密貨幣挖掘��。

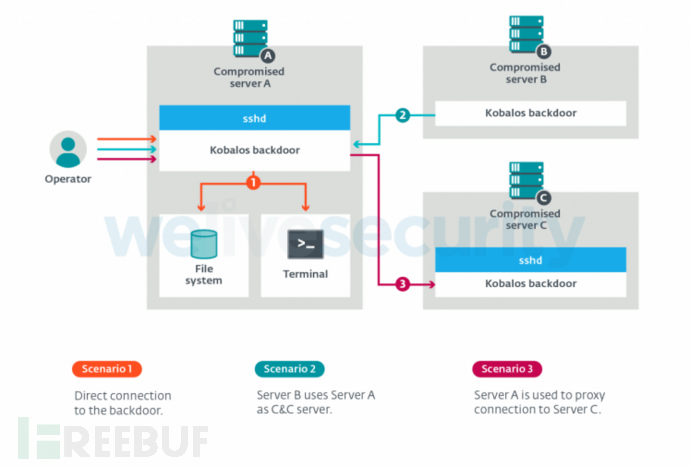

Kobalos本質(zhì)上是一個后門���,一旦該惡意軟件安裝到超級計算機上�,惡意代碼就會將自己隱藏在OpenSSH服務(wù)器可執(zhí)行文件中��,如果通過特定的TCP源端口進行調(diào)用�,就會觸發(fā)后門。此外�����,Kobalos允許其攻擊者遠程訪問文件系統(tǒng)�,生成終端會話,并且還充當(dāng)連接其他感染惡意軟件的服務(wù)器的連接點����。

從影響范圍來看,Kobalos的代碼庫雖然很小���,但很復(fù)雜�,至少可以影響Linux��、BSD和Solaris操作系統(tǒng)����,并且有理由懷疑它可能與針對AIX和Microsoft Windows機器的攻擊類似�����。在攻擊目標(biāo)上�,集中高性能計算集群(HPC)����,端點安全解決方案提供商,政府機構(gòu)���、北美的個人服務(wù)器����、大學(xué)���、歐洲的托管公司以及亞洲的主要ISP。

Kobalos功能概述和訪問方式

不得不說���,這種復(fù)雜程度在Linux惡意軟件中很少見����。而從該惡意軟件的眾多完備功能以及網(wǎng)絡(luò)規(guī)避技術(shù)來看�,Kobalos并不像大多數(shù)Linux惡意軟件那樣瑣碎����,它的所有代碼都保存在一個函數(shù)中����,該函數(shù)遞歸調(diào)用自身來執(zhí)行子任務(wù),此外�����,所有字符串均已加密��,因此與靜態(tài)查看樣本相比�,查找惡意代碼更加困難。目前�,Kobalos可能在低調(diào)運行,并且不斷改進能力����。

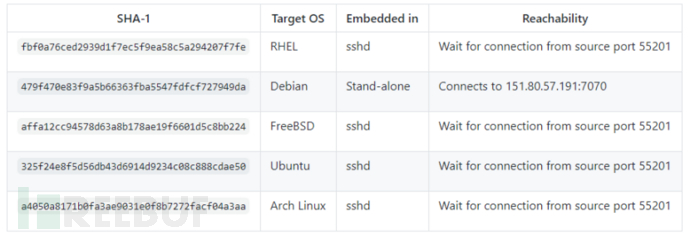

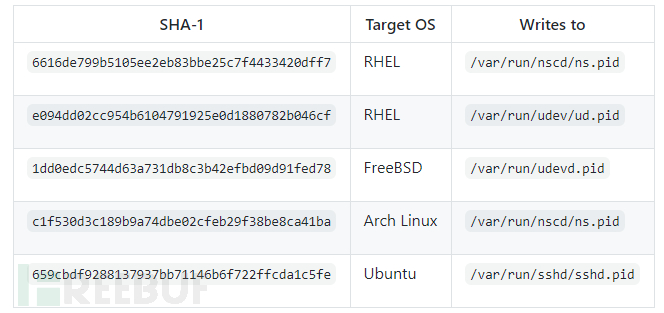

IOC

參考來源

https://www.welivesecurity.com/2021/02/02/kobalos-complex-linux-threat-high-performance-computing-infrastructure/