信息來源:FreeBuf

iOS 9.3.5今天緊急上線,蘋果更新日志中有提到修復(fù)了“重要安全問題”。如果你還沒有更新的話��,那么請盡快更新,因為這次涉及的iOS安全問題可能是“前所未有”的����。蘋果所指的重要安全問題乃是說3個0-day漏洞,這3個漏洞足以讓攻擊者對全球范圍內(nèi)的iPhone進行監(jiān)聽��。

Lookout在報告中是這么說的�����,利用這些漏洞����,攻擊者可對設(shè)備進行全面控制,還能獲取設(shè)備中的數(shù)據(jù)�����,通過麥克風(fēng)監(jiān)聽對話���,檢測GPS信號位置����,跟蹤即時通訊應(yīng)用的對話內(nèi)容等等�。這“是我們在終端設(shè)備上見過最復(fù)雜精致的攻擊”。

監(jiān)聽活動或已長達數(shù)年

這次在蘋果發(fā)布iOS 9.3.5之后���,緊隨其后發(fā)布報告的是Citizen Lab實驗室和Lookout���。這兩家公司在報告中提到,此次發(fā)現(xiàn)的3個0-day漏洞是攻擊者用于在全球范圍內(nèi)監(jiān)聽“政治異議人士”的�����。

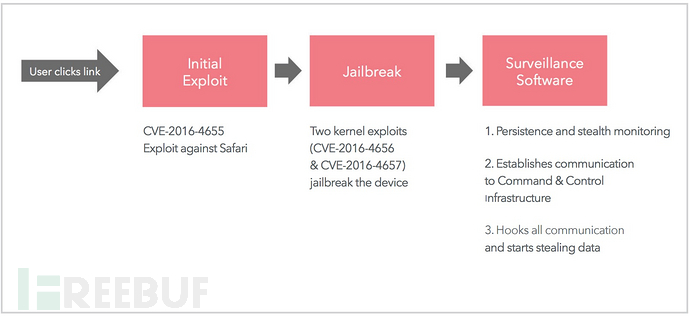

這3個漏洞分別是:

CVE-2016-4658——Webkit的Memory Corruption:Safari Webkit引擎漏洞���,用戶點擊惡意鏈接后����,就能對設(shè)備產(chǎn)生危害����;

CVE-2016-4655——內(nèi)核信息泄露:kernel base mapping漏洞�,泄露的信息可致攻擊者算出內(nèi)存中的內(nèi)核位置����;

CVE-2016-4657——Kernel Memory corruption導(dǎo)致越獄:32位/64為iOS內(nèi)核級別漏洞,可致攻擊者悄悄對設(shè)備進行越獄���,并安裝竊聽軟件�����。

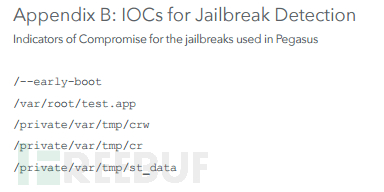

利用這3個漏洞的是款軟件套裝����,名為Pegasus(希臘神話中帶翅膀的飛馬)���。據(jù)說這款軟件是由以色列的NSO Group集團開發(fā)的�����,而且賣給全球范圍內(nèi)的政府客戶——政府用來做什么����,自然就很清楚了。

Pegasus的開發(fā)目標(biāo)就是為執(zhí)法機構(gòu)服務(wù)�,是款不折不扣的情報軟件,和相較黑市中出售的那些間諜軟件相似��,只不過可能在復(fù)雜程度上更甚�����。

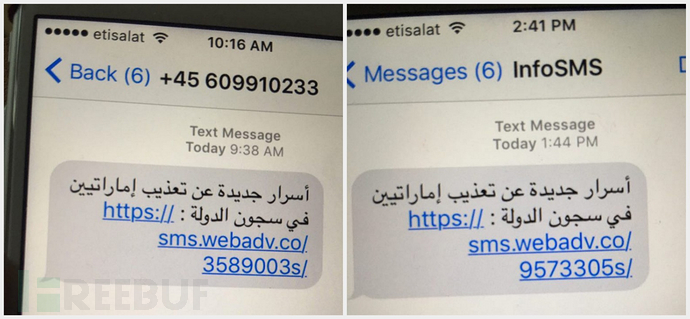

釣魚短信中的惡意鏈接據(jù)說可致“一鍵越獄”

整個攻擊過程首先是通過短信����、引誘受害者訪問某惡意站點���,感染用戶級別權(quán)限的惡意程序����,隨后可提權(quán)獲取內(nèi)核級別權(quán)限�,一旦惡意程序攻入iOS內(nèi)核(執(zhí)行安全檢查和均衡,管理各應(yīng)用保持獨立)���,就真的悲劇了��。對這次漏洞的利用而言�,只需要點擊一個網(wǎng)址,就能達到越獄的效果���,真正做到了“一鍵越獄”�。

漏洞利用過程

Pegasus就能利用0-day漏洞致遠(yuǎn)程攻擊者拿下iOS設(shè)備�。有了Pegasus就能對iOS用戶進行竊聽,而且是在用戶幾乎不會察覺的情況下——如上所述��,針對iPhone和iPad�,攻擊者可以對設(shè)備進行完全控制,釋放數(shù)據(jù)��、開啟麥克風(fēng)竊聽對話�、檢測用戶的地理位置、追蹤IM聊天內(nèi)容等等�����。Pegasus可訪問和釋放的數(shù)據(jù)包括���,短信��、郵件����、通話記錄,還有包括Gmail�、Facebook、Line����、Mail.Ru、日歷�、微信、Tango��、WhatsApp�����、Viber����、Skype等在內(nèi)的即時通訊應(yīng)用數(shù)據(jù)���。

Pegasus影響的iOS版本�����,從最近的iOS 9.3.4一直到較早的iOS 7����,這表明Pegasus可能已經(jīng)在人類毫不知情的情況下,持續(xù)監(jiān)聽了iOS用戶好幾年時間���,直到最近才被發(fā)現(xiàn)���。

惡意軟件主要賣給政府

從國外媒體的報道來看,最早察覺到Pegasus的���,是來自阿聯(lián)酋的一名人權(quán)運動積極分子��,名為Ahmed Mansoor��。據(jù)說Mansoor先前就曾經(jīng)受過FinFinsher和RCS間諜軟件的“指點”——這兩款間諜軟件也相當(dāng)知名�,分別來自Gamma Group和HackingTeam���,這兩個組織本身就是NSO的強有力競爭對手�。

所以Mansoor在收到釣魚短信之后���,也就很快意識到其中的鏈接存在問題���。所以他將這條短信轉(zhuǎn)發(fā)給了Citizen Lab——這個實驗室是專門從事包含政治背景網(wǎng)絡(luò)間諜活動的跨學(xué)科研究的��,位于加拿大多倫多大學(xué)的蒙克全球事務(wù)學(xué)院(Munk School of Global Affairs)����。

隨后Citizen Lab拉來了Lookout一同調(diào)查����,Lookout于是就發(fā)現(xiàn)了這3個0-day漏洞,Citizen Lab則調(diào)查到了此事的政治背景�,發(fā)現(xiàn)了幕后的NSO Group。這家以色列公司早在2014年已經(jīng)被美國公司Francisco Partners收購���。

Citizen Lab對Pegasus軟件進行了追蹤�����,發(fā)現(xiàn)針對多個政府的export license證書。具體說�,調(diào)查中最直接的發(fā)現(xiàn)是,這款軟件針對墨西哥的一名新聞工作者——他曾經(jīng)揭露墨西哥總統(tǒng)的腐敗行徑�����;另外還有針對肯尼亞的一些未知目標(biāo)�。

“雖然這些監(jiān)聽工具都是在民主國家開發(fā)的���,但它們持續(xù)出售給一些在人權(quán)問題方面臭名昭著的國家?!?/span>

所以對iPhone和iPad用戶而言,還是趕緊升級最新版的iOS 9.3.5吧�,未知最新iOS 10預(yù)覽版是否也存在這些漏洞。FreeBuf后續(xù)還將針對此次事件進行更為詳細(xì)的報道�。

* FreeBuf官方報道,作者/歐陽洋蔥����,轉(zhuǎn)載請注明來自FreeBuf黑客與極客(FreeBuf.COM)